Salve Salve!

Nesse artigo vamos configurar o DLP do Office 365 para nos ajudar a proteger dados sensíveis e confidencias da corporação.

Mais afinal, o que é DLP?

Cada vez mais as empresas precisam proteger suas informações para que essas não sejam divulgadas ou expostas de maneira incontrolada.

Basicamente o DLP (Data Loss Prevention) implementa a possibilidade de identificar, rastrear e controlar informações confidenciais no Office 365.

As políticas de DLP nos permitem:

- Identificar informações confidenciais em vários locais, como o Exchange Online, o SharePoint Online e o OneDrive for Business

- Impedir o compartilhamento de informações sensíveis

- Proteger informações confidenciais nas versões desktop do Excel 2016, PowerPoint 2016 e Word 2016, fornecendo monitoramento contínuo quando usuários compartilham conteúdos utilizando qualquer um desses programas

O que é uma informação sensível?

Lógico que isso pode variar de organização para organização, mais alguns exemplo são: números de cartão de crédito, dados bancários, informações sobre documento pessoais etc...

O Office 365 inclui definições vários tipos de informações comuns em muitas regiões diferentes que podem ser utilizado nas políticas do DLP.

Mãos a massa!

Para criar um política DLP clique em Admin Center clique em Security & Complience

Após o Security & Complience abrir clique no menu Data loss prevention e depois em Policy

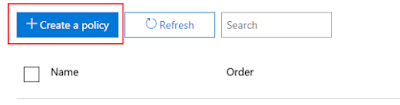

Clique em Create a policy

Será iniciado um assistente para passarmos as informações necessárias para a criação da política.

No nosso exemplo iremos criar uma política customizada.

Dê um nome para a política e clique em avançar.

Na próxima tela podemos escolher onde queremos aplicar a nossa política. Um bom exemplo seria aplicarmos uma política específica para o Exchange Online.

No nosso caso iremos aplicar para todos os locais.

Na próxima tela iremos selecionar o tipo de informação.

Clique em "Use advanced settings"

Na próxima tela clique e New Rule

Agora iremos personalizar a nossa regra.

Na primeira linha coloque um nome amigável a regra.

Rolando a tela mais abaixo, vamos criar uma condição.

Na opção "Content contains" clique em "Add" e depois em "Sensitive info types"

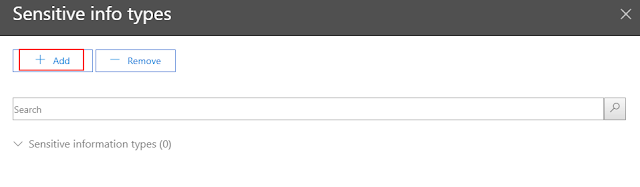

Na próxima tela clique em Add

Selecione Brazil CPF Number e depois clique em Add

Na opção "Content is shared", clique no botão "Add a condition" e depois "Content is Shared"

Selecione "with people outside my organization" para criarmos a regra para bloquearmos o compartilhamento com pessoas de fora da organização.

A próxima opção será Actions.

Clique no botão "Add as action" e depois em "Restrict access to the content"

Pronto a ação está criada, bloqueando a ação de compartilhar ou acessar conteúdo compartilhado.

No opção "User notifications" temos a opção de notificar o usuário que ele está compartilhando uma informação que não está de acordo com as políticas da empresa.

Podemos personalizar a notificação para determinados usuários e também customizar a mensagem.

Na opção "User overrides" iremos deixar desabilitado.

Podemos personalizar nessa opção a ação do usuário justificar o compartilhamento de um arquivo bloqueado pela política, por exemplo.

Na opção "Incident reports" iremos alterar a severidade para High e ativar a notificação por e-mail.

Ao ativar essa opção poemos selecionar contas de e-mail que receberão a notificação.

Ainda na opção "Incident reports" temos as seguintes opções de personalização com relação ao report enviado por e-mail:

O nome da pessoa que modificou o conteúdo pela última vez

Os tipos de conteúdos sensíveis que correspondem à regra

O nível de gravidade da regra

O conteúdo que corresponde à regra, incluindo o texto circundante

O item que contém o conteúdo que corresponde à regra

Clique em Salvar para voltarmos ao Assistente e clique em Next

Na próxima tela podemos definir se já ativamos imediatamente a regra, testá-la e mostrar ou ocultar dicas sobre a política ou simplesmente não habilitá-la.

E por fim, podemos revisar como ficou nossa política.

Para criar, clique em Create.

Pronto, regra criada.

Lembrando que pode levar até uma hora para a regra estar ativa no Tenant.

1 2 3 testando!!!!

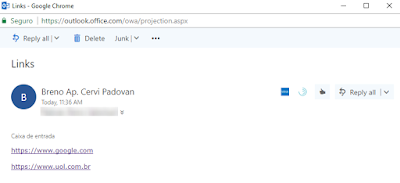

Vamos testar o envio para um domínio externo, por exemplo um @yahoo.com.br.

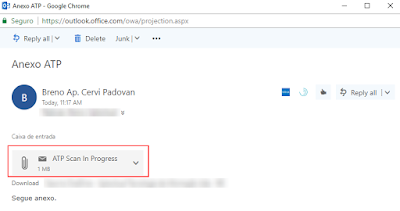

Iremos realizar os testes no Microsoft Outlook e WebApp.

Microsoft Outlook

Se clicarmos em enviar recebemos a seguinte mensagem:

Agora pelo Outlook Webapp

Ao clicar em enviar:

OneDrive e Sharepoint

Criei 3 documentos contento números de CPF dentro do OneDrive e Sharepoint.

Os documentos que correspondem a política recebe um ícone indicativo como abaixo:

Clicando em cima do ícone recebemos a informação:

Realizando um compartilhamento pelo Sharepoint:

Na console do DLP temos algumas informações a ação da política:

Como podemos ver o DLP do Office 365 nos dá uma quantidade enorme de opções, basta verificar, testar e colocar em prática o que realmente se adéqua a necessidade da corporação.

Fico por aqui.

Um grande abraço!

Breno Padovan